Trend Micro: Co należy wziąć pod uwagę przy wyborze dostawcy cyberzabezpieczeń?

Dla firmy, która specjalizuje się w usługach zarządzanych (ang. managed service provider ― MSP), głównym kryterium wyboru producenta zabezpieczeń nie powinny być ceny produktów, lecz dostosowanie oferty do modelu biznesowego przedsiębiorstwa. Doświadczony dostawca usług zarządzanych zwykle już wie, jakie korzyści przynosi system opłat zależnych od bieżącego użycia, ponieważ sam udostępnia na tej zasadzie usługi swoim klientom. Czy jednak zawsze bierze to pod uwagę przy wyborze partnerów? czytaj więcejŁowcy zagrożeń (threat hunters) i nowy typ zespołu ds. bezpieczeństwa szansą na walkę z cyberprzestępcami. Raport McAfee

Firmy powinny rozbudować swoje działy ds. bezpieczeństwa IT o nowy typ specjalistów – tzw. threat hunters, czyli łowców zagrożeń. Połączenie wiedzy i doświadczenia takich pracowników z innowacyjną technologią pozwoli efektywnie wykrywać i eliminować zagrożenia czyhające na firmy w cyberprzestrzeni. Tak wynika z najnowszego raportu przygotowanego przez McAfee pt. Disrupting the Disruptors, Art or Science?. czytaj więcejFortinet: Cyberbezpieczeństwo w epoce millenialsów

Millenialsi podbijają rynki pracy. Są to osoby w wieku od dwudziestu kilku do trzydziestu kilku lat, którzy według badań firmy PwC około 2020 roku będą stanowić połowę globalnej liczby pracowników. Millenialsi mają swoje przyzwyczajenia i nawyki: lubią dzielić się wydarzeniami z życia w mediach społecznościowych, chcą elastycznego podejścia do pracy i potrafią szybko ją zmienić, jeśli ich oczekiwania nie zostają spełnione. Ich cechy charakteru będą coraz mocniej wpływały na kulturę miejsc pracy, a co za tym idzie – będą także stanowiły poważny test dla firmowych systemów cyberbezpieczeństwa. Specjaliści z firmy Fortinet wskazują, na co działy IT powinny zwrócić szczególną uwagę. czytaj więcejWskazówki dla użytkowników ZyWall USG: Jak zabezpieczyć się przed atakiem złośliwego oprogramowania Petya?

Aktywność cyberprzestępców i liczba przeprowadzanych przez nich ataków nie maleje. W ostatnich miesiącach wysiłki wielu organizacji koncentrowały się na zapewnieniu ochrony przed ransomware WannaCry i Petya. Tymczasem szybko pojawiły się odmiany tego szkodliwego oprogramowania, znane pod nazwami „ExPetr”, „NotPetya” lub „GoldenEye”, które w równie szybkim tempie rozprzestrzeniły się po całym świecie. czytaj więcejSamsung wprowadza nowe rozwiązanie do monetyzacji danych Internetu Rzeczy, oparte na Samsung ARTIK™ Cloud

Firma Samsung poinformowała o wprowadzeniu platformy ARTIK™ Cloud — nowej usługi pozwalającej zarabiać na Internecie Rzeczy. Po raz pierwszy producenci urządzeń i dostawcy usług mogą efektywnie korzystać z otwartego ekosystemu i opracowywać plany usług generujące przychody bezpośrednio z interakcji między urządzeniami i usługami. czytaj więcejJak firmy tracą dane i jak GDPR może pomóc przedsiębiorcom uporać się z tym problemem? Poradnik McAfee

Według 2016 Data Protection Benchmark Study przebadane firmy wykrywają średnio 17 przypadków wycieku danych dziennie. Badania McAfee pokazują, że ok. 40 proc. z nich spowodowanych jest utratą urządzeń fizycznych, takich jak laptopy czy smartfony. W 59 proc. sytuacji firmy tracą dane, ponieważ są atakowane z zewnątrz, za podobną liczbę przypadków odpowiadają – świadomie lub nie – osoby związane z firmą. Do tego – ponad 50% incydentów wycieku danych zauważają i zgłaszają nie firmy, a podmioty zewnętrzne. To nie są dobre statystyki w świetle zmian w GDPR. czytaj więcejF5 Networks: wakacyjni wyłudzacze danych

Nadszedł moment, aby odejść od biurka, zorganizować urlop i zmienić klimat na cieplejszy. Lata temu wakacyjny wyjazd oznaczał początek cyfrowego detoksu, jednak dziś wiele osób wcale nie czuje potrzeby rezygnowania z technologicznych gadżetów i podłączenia do sieci. czytaj więcejPierwszy ultrabook od Huawei - Huawei MateBook X - już na polskim rynku

Na polskim rynku pojawił się właśnie Huawei MateBook X – pierwszy ultrabook Huawei. Laptop wyposażony jest w najnowszy procesor Intel Core siódmej generacji, technologię chłodzącą Huawei Space Cooling, zabezpieczenie w postaci czytnika linii papilarnych, system dźwiękowy Dolby Atmos oraz 13-calowy ekran 2K, który zajmuje aż 88% przedniego panelu. Ultrabook jest dopełnieniem oferty smartfonów oraz urządzeń typu wearable Huawei. czytaj więcejPrzedsprzedaż nowej Motoroli - Moto Z2 Play

Nowość od Lenovo trafiła już do polskich sklepów. Jednym z dystrybutorów flagowego modelu Motoroli - Moto Z2 Play - jest Komputronik. Telefon można już kupić w przedsprzedaży, a jego wysyłka rozpocznie się 18 sierpnia. czytaj więcejSeria Auranet CAP - Punkty dostępowe WiFi od TP-Link

Zapewnienie stabilnych i szybkich połączeń sieciowych to wyzwanie, któremu muszą sprostać dostawcy Internetu, producenci sprzętu sieciowego oraz administratorzy miejsc takich jak szkoły, kampusy, centra handlowe, hotele, biura. W każdym z tych miejsc pożądany jest jak najlepszy dostęp do Internetu. TP-Link ułatwia to zadanie wprowadzając do swojej oferty punkty dostępowe z serii Auranet CAP zarządzane za pomocą bezprzewodowych kontrolerów Auranet. Są to bezpieczne, łatwe w instalacji i zarządzaniu urządzenia do rozbudowy sieci bezprzewodowej na dużych powierzchniach. czytaj więcejBarracuda Networks: Przywracanie danych w erze ataków ransomware

Niedawno obchodzono Światowy Dzień Backupu (World Backup Day, WBD), którego ideą jest edukowanie użytkowników, w tym instytucji i firm, w zakresie tego, że dane muszą być chronione. Z tej okazji Barracuda Networks opublikowała sondaż przeprowadzony wśród osób, których obowiązki obejmują ochronę i przywracanie danych. Mówiąc wprost: niektóre wnioski z przeprowadzonych ankiet są alarmujące. W niniejszym artykule przedstawimy wyniki sondażu, wyjaśnimy, co znaczą i doradzimy, jak rozwiązywać problemy. czytaj więcejTrend Micro: Cyberataki na izraelskie szpitale

Cyberprzestępcy coraz częściej wykorzystują pliki skrótów (LNK) – eksperci Trend Micro wykryli bardzo wiele zagrożeń opartych na szkodliwych plikach tego typu: od dobrze znanych ataków ransomware, poprzez furtki stosowane zwykle w atakach ukierunkowanych, po trojany bankowe służące do wysyłania niepożądanych wiadomości e-mail, a nawet eksploity wykorzystujące luki w zabezpieczeniach samych plików LNK. W przypadku takich ataków hakerzy posługują się wiarygodnymi narzędziami, takimi jak PowerShell lub program użytkowy do automatyzacji skryptów w języku AutoIt. Nie było więc zaskoczeniem, gdy systemy Trend Micro wykryły w izraelskich szpitalach oprogramowanie do kradzieży danych oparte na plikach LNK. czytaj więcejF-Secure: Cyberatak z perspektywy hakera w 5 krokach

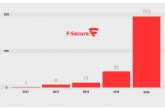

F-Secure przedstawił materiał opisujący 5 etapów cyberataku na organizację z punktu widzenia hakera.Z uwagi na ostatnie globalne ataki ransomware Petya oraz WannaCry symulacja uwzględnia również wykorzystanie oprogramowania wymuszającego okupy. czytaj więcej

#TechWednesday w Bakotechu: cykliczne webinary techniczne

Bakotech zaprasza na cykl webinarów technicznych. W każdą drugą środę miesiąca, dystrybutor szkoli z wybranych rozwiązań z portfolio. czytaj więcejRuszyła nowa kampania reklamowa Domowego Internetu LTE oferowanego przez Cyfrowy Polsat

Ten szybki Internet jest dostępny wszędzie tam, gdzie inne rozwiązania nie zawsze się sprawdzają. Domowy Internet LTE to nie tylko usługa, ale przede wszystkim autorskie, nowoczesne i unikalne rozwiązanie wprowadzone przez Cyfrowy Polsat ponad 3 lata temu. To jedyny taki produkt na polskim rynku. czytaj więcejRoboty LG wkraczają do największego portu lotniczego w Korei

Firma LG Electronics właśnie dziś przekazała swoje najnowsze roboty najwięszemu lotnisku w Koreii, by za pomocą zautomatyzowanych usług ułatwić życie ponad 57 milionom podróżnym rocznie.Roboty Airport Guide będą przemieszczać się po porcie, udzielając informacji podróżnym w aż czterech językach. Urządzenie może łączyć się z centralnym serwerem portu lotniczego i wspierać podróżnych, którzy się zgubili lub są spóźnieni, np. odprowadzając ich na czas do odpowiedniej bramki. Airport Cleaning dostosowano do pracy w miejscach użyteczności publicznej, dzięki czemu za pomocą automatycznej nawigacji może sprawnie omijać przeszkody i skutecznie zbierać zanieczyszczenia. czytaj więcej

Lenovo przestawia świat sztucznej inteligencji na Tech World'2017

W dniu dzisiejszym rozpoczęła się trzecia edycja corocznej konferencji Lenovo – Tech World 2017. Tym razem wydarzenie mam miejsce w Szanghaju.Tegoroczna edycja dedykowana jest technologiom niedalekiej przyszłości, w tym sztucznej inteligencji. Lenovo zaprezentowało nowe produkty koncepcyjne, które potwierdzają ogromne zaangażowanie firmy w tworzenie niezwykłych i innowacyjnych rozwiązań. czytaj więcej