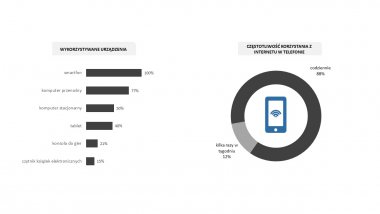

65% respondentów płaci za transakcje online przy pomocy telefonu lub tabletu i aż 23% podaje w trakcie zakupów numer karty płatniczej. Jednocześnie zaledwie 32% użytkowników urządzeń mobilnych na co dzień korzysta z oprogramowania, które chroni przed cyberzagrożeniami.

- Stosunkowo duży odsetek użytkowników zapomina, że na ataki narażone są nie tylko komputery, ale wszystkie urządzenia, które łączą się z Internetem. Aż 40% posiadaczy smartfonów nie czuje potrzeby lub nie myślało o korzystaniu z programu antywirusowego w telefonie komórkowym, co oznacza, że nie są oni w pełni świadomi cyberzagrożeń – mówi Karolina Małagocka, ekspert ds. prywatności w firmie F-Secure.

Android szczególnie narażony

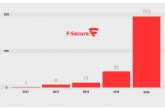

Najpopularniejszy system mobilny Android, z którego korzysta zdecydowana większość użytkowników smartfonów i tabletów, jest jednocześnie najbardziej zagrożony. Raport F-Secure o stanie bezpieczeństwa cyberprzestrzeni 2017 wykazuje, że przestarzałe wersje Androida narażają jego użytkowników na atak. Przykładowo w grudniu 2016 roku z najnowszej wersji Androida 7 Nougat korzystało zaledwie 1% użytkowników.

Cyberzagrożenia na smartfonach

Według danych pochodzących z autorskiej sieci Honeypotów[2] należącej do F-Secure, na przestrzeni 6 miesięcy między październikiem 2016 a marcem 2017 zidentyfikowano niemal 8 milionów prób ataków na urządzenia w Polsce.

Sami respondenci przyznają, że w ciągu minionego roku 36% z nich miało do czynienia (osobiście lub wśród rodziny czy znajomych) z jakąś formą cyberzagrożenia na smartfonie. Najczęściej dotyczyło to zainfekowania telefonu wirusem (19%) oraz włamania na konto na portalu społecznościowym (16%) lub na konto pocztowe (6%). 5% stanowiło zainfekowanie telefonu szpiegowskim oprogramowaniem oraz włamanie na konto bankowe.

Niebezpieczne płatności mobilne

Zakupy online są już od dawna powszechne, a płatność za pomocą smartfona to najwygodniejsza forma z uwagi na to, że telefon towarzyszy nam cały czas. Wielu użytkowników zdaje się jednak bagatelizować kwestie bezpieczeństwa – co trzeci respondent uważa, że nie obawia się korzystać z bankowości na smartfonie lub tablecie, a co czwarty twierdzi, że wystarczającą ochroną jest aplikacja banku.

- Posiadacze urządzeń mobilnych często wychodzą z założenia, że dedykowana aplikacja jest wystarczająco zabezpieczona przed atakami hakerów, a program antywirusowy jest niezbędny, ale tylko na komputerze. Tymczasem wystarczy, że zalogujemy się do spreparowanej przez cyberprzestępcę publicznej sieci WiFi w centrum handlowym i nasze dane logowania do banku mogą zostać z łatwością przechwycone – tłumaczy Małagocka.

Czego obawiają się użytkownicy?

Respondenci najbardziej obawiają się kradzieży danych (27%) oraz zainfekowania przez wirusy (19%). Spośród listy najbardziej realnych zagrożeń najczęściej wskazywane są kradzież lub zgubienie telefonu oraz przechwycenie informacji o odwiedzanych stronach.

Wśród respondentów zauważalna jest chęć zadbania o kwestie bezpieczeństwa. Z badania wynika, że większość Polaków (66%) używających smartfonów i tabletów chciałoby lepiej zabezpieczyć swoje dane podczas łączenia się z Internetem, a 64% badanych twierdzi, że warto zainstalować dodatkowe oprogramowanie ochronne jeżeli korzystamy z bankowości online.

Ochrona urządzeń mobilnych

Jak chronić swoje urządzenie mobilne przed złośliwym oprogramowaniem? W pierwszej kolejności trzeba zaktualizować system do nowszej wersji. Kolejny krok to zainstalowanie odpowiedniego oprogramowania ochronnego. Warto również pamiętać, że jeżeli nie ma pewności, czy urządzenie jest w pełni bezpieczne, lepiej nie łączyć się za jego pomocą z Internetem, w szczególności z publicznymi sieciami WiFi.

Źródło:

Na podstawie badania F-Secure Ochrona Internetu, przeprowadzonego przez firmę badawczą Smartscope na próbie 465 dorosłych Polaków.

F-Secure Nigeryjski książę wiecznie żywy – spam ma już 40 lat

Według danych firmy F-Secure spam jest nadal głównym narzędziem wykorzystywanym przez cyberprzestępców do rozpowszechniania złośliwego oprogramowania. czytaj więcejF-Secure Sześć milionów cyberataków na Polskę w ciągu roku – główne źródła to USA, Francja, Rosja i Chiny

Według danych firmy F-Secure średnio 700 razy na godzinę podejmowane są próby przeprowadzenia cyberataków na Polskę. Główne źródła zagrożeń w ostatnim roku to Stany Zjednoczone, Francja, Rosja oraz Chiny. czytaj więcejF-Secure Człowiek i sztuczna inteligencja na straży cyberbezpieczeństwa – nowa usługa F-Secure dla firm

F-Secure łączy wiedzę i doświadczenie ekspertów z możliwościami sztucznej inteligencji w nowej usłudze Rapid Detection & Response, zapewniając firmom ochronę przed cyberzagrożeniami. czytaj więcejF-Secure F-Secure pomoże zabezpieczyć inteligentne domy we współpracy z producentami routerów i operatorami

F-Secure wprowadza rozwiązanie zabezpieczające urządzenia, które łączą się z internetem w formie oprogramowania dla operatorów i producentów routerów. czytaj więcejF-Secure F-Secure: Jaki jest koszt naruszenia ochrony danych w firmie?

Średni koszt naruszenia ochrony danych, według instytutów badawczych, może wahać się od 200 tysięcy do 3,6 miliona dolarów. Przedstawione w badaniach wyniki uzmysławiają skalę problemu, ale oszacowanie ewentualnych strat to już wyzwanie, z którym musi zmierzyć się każde przedsiębiorstwo indywidualnie. Aby ograniczyć ryzyko naruszenia ochrony danych w organizacjach oraz umożliwić prognozowanie potencjalnych kosztów, firma F-Secure wprowadza usługę Cyber Breach Impact Quantification (CBIQ). czytaj więcejF-Secure F-Secure: Co RODO mówi o ransomware?

Niedawne cyberataki Petya i WannaCry sprawiły, że firmy poświęciły wiele uwagi kwestiom ochrony przed oprogramowaniem wymuszającym okupy. O ransomware nie zapomniała również Unia Europejska przygotowując rozporządzenie RODO. czytaj więcejF-Secure F-Secure: Cyberatak z perspektywy hakera w 5 krokach

F-Secure przedstawił materiał opisujący 5 etapów cyberataku na organizację z punktu widzenia hakera.Z uwagi na ostatnie globalne ataki ransomware Petya oraz WannaCry symulacja uwzględnia również wykorzystanie oprogramowania wymuszającego okupy. czytaj więcej